Hostwinds Tutoriels

Résultats de recherche pour:

Table des matières

Comment configurer DNS à l'aide de Bind sur votre serveur

Mots clés: Nameservers, DNS, Bind

Dans ce guide, vous apprendrez à configurer un DNS interne à l'aide d'Apache et de bind. Cela vous permettra de configurer des serveurs de noms privés et de connecter votre domaine à votre serveur sans utiliser de panneau de contrôle. Vous devrez vous connecter à votre serveur via SSH ou une autre méthode telle que VNC. Pour plus d'informations sur la connexion à votre serveur via SSH, veuillez consulter Connexion à votre serveur via SSH.

Pour exécuter bind et continuer avec ce guide, vous aurez besoin du LAMPE pile installée sur votre serveur Hostwinds.

Configurer votre DNS

Étape 1. Vous devrez installer les paquets BIND9. Vous pouvez le faire en courant.

apt-get install -y bind9 bind9utils bind9-doc dnsutils

Étape 2. Une fois ceux-ci sont installés, vous devrez éditer votre nom. Fichier Conf.Options, vous pouvez le faire en exécutant Nano ou votre éditeur de texte préféré.

nano /etc/bind/named.conf.options

Vous devrez ajouter vos adresses IP en tant que «Fortrages» si vous disposez de deux adresses IPv4, vous pouvez les utiliser ou utiliser votre IPv4 principal et votre IPv6.Vous devrez également ajouter de l'écoute {localhost;104.xxx.xxx.xx;};en utilisant votre adresse IP principale.Vous pouvez voir un exemple de ceci ci-dessous.

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block and insert the addresses replacing

// the all-0's placeholder.

listen-on { localhost; 104.XXX.XXX.XX; };

forwarders {

104.XXX.XXX.XX;

2607:XXXX:XXXX:XXX::X;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

Étape 3. Vous devrez ajouter des zones DNS dans vos named.conf.default-zones en utilisant votre éditeur de texte:

nano /etc/bind/named.conf.default-zones

Vous devrez ajouter deux zones. Le premier serait pour votre domaine, exemple.com. La seconde serait pour votre DNS inverse, 104.xxx.xx.in-addr.arpa

zone "example.com" {

type master;

file "/etc/bind/db.example.com";

allow-update { none; };

};

zone "104.XXX.XXX.in-addr.arpa" {

type master;

file "/etc/bind/db.104";

allow-update { none; };

};

Étape 4. Vous devrez créer les fichiers de zone réels que vous venez d'appeler, alors utilisons nano pour éditer ce fichier db.example.com

nano /etc/bind/db.example.com

Ce fichier doit ressembler à ceci, en remplaçant example.com par le domaine souhaité et l'adresse IP par celle fournie par votre serveur

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME example.com

Vous devrez également créer un fichier de zone pour votre DNS inverse de la même manière que vous avez créé le db.example.com ci-dessus. Cependant, le dossier devrait ressembler à ceci

$TTL 604800

@ IN SOA ns1.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

5 IN PTR ns1.example.com.

@ IN NS ns2.example.com.

10 IN PTR ns2.example.com.

Chaque fois que vous mettez à jour ces fichiers, vous devrez augmenter le numéro de série. Ce serait mieux si vous étiez également sûr de remplacer l'exemple.com avec le nom de domaine actuel.

Étape 5. Vous pouvez vérifier votre configuration et vos zones en exécutant ces commandes

named-check conf

named-checkzone example.com db.example.com

named-checkzone 104.XXX.XXX.in-addr.ARPA /etc/bind/db.104

Si la configuration est bonne, le nom-check Conf ne retournera rien.

Si la zone est bonne, la zone de contrôle nommée reviendra la sortie similaire aux éléments suivants:

zone example.com/IN: série 10 chargée

D'accord

Étape 6. Une fois que toutes les configurations et les zones vérifiées, vous devrez redémarrer et activer BIND9.

systemctl restart bind9

systemctl enable bind9

Étape 7. Enfin, vous devrez dire au serveur de vérifier le nom. Conf. Vous pouvez le faire en modifiant votre fichier / etc / par défaut / bind9 pour vérifier le nom. conditionnement

nano /etc/default/bind9

Le fichier devrait ressembler à ce problème:

OPTIONS="-u bind -c /etc/bind/named.conf"

Étape 8. Vérifiez l'état de bind9 pour toute erreur supplémentaire

systemctl status bind9.service

Si cela devrait ressembler à ceci:

bind8.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/bind9.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2018-11-15 21:57:23 UTC; 18h ago

Main PID: 23785 (named)

CGroup: /systemd/bind9.service

└─23785 /etc/default/bind9 -u bind -c /etc/bind/named.conf

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com systemd[1]: Started Berkeley Internet Nam....

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: managed-keys-zone: loaded s...1

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: lo...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: all zones loaded

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: running

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: se...)

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...)

Configuration des enregistrements Glue

Pour compléter la création de vos serveurs de noms, vous devrez accéder à votre registraire de domaine et configurer les «enregistrements de colle» sur vos serveurs de noms.C'est ici que vous connectez les enregistrements du serveur de noms à l'adresse IP des serveurs de noms.Voici un exemple d'un domaine enregistré chez Hostwinds pour vous aider à configurer cet exemple en suivant l'exemple de ce guide.

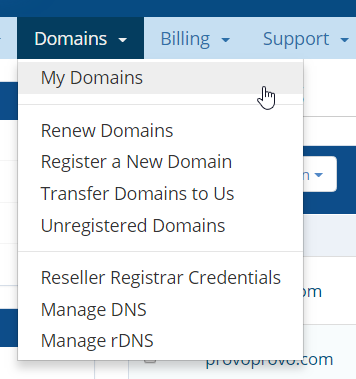

Étape 1. Dans votre espace client, sélectionnez le Domaines déroulant et sélectionnez Mes domaines de la liste déroulante

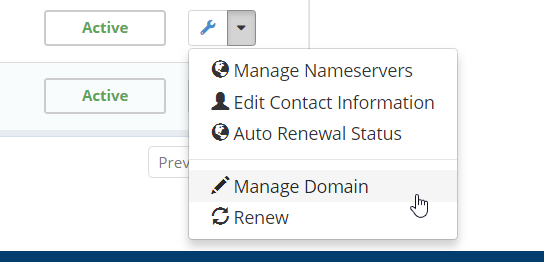

Étape 2. Sélectionnez la liste déroulante à côté de l'icône de la clé et choisissez de Gérer les domaines.

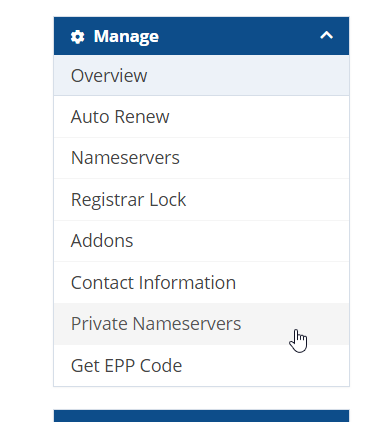

Étape 3. Sur le côté gauche dans le Gérer Boîte, choisissez _Serveur de noms privé_'

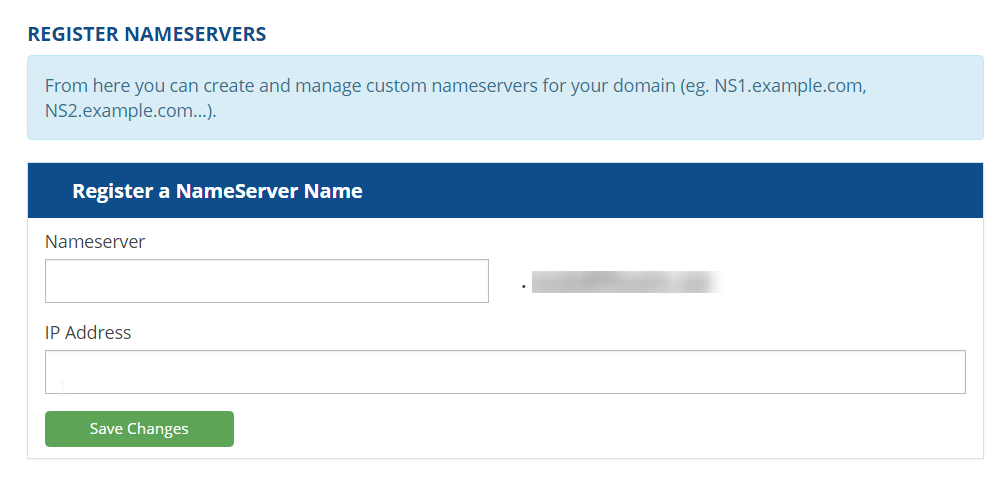

Étape 4. Voici l'endroit où vous entrez le NS1.Example.com et NS2.Example.com et leur adresse IP associée

Tester votre domaine

Une fois que toutes les étapes ci-dessus sont terminées, vous devriez être prêt à partir! Pour tester votre domaine, vous pouvez utiliser des sites Web tels que WhatsmyDns.com ou la commande Dig en utilisant SSH.

dig example.com ns

The output of this command should look like this:

; <<>> DiG 9.9.4-RedHat-9.9.4-61.el7_5.1 <<>> example.com ns

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45516

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN NS

;; ANSWER SECTION:

example.com. 86400 IN NS ns1.example.com.

example.com. 86400 IN NS ns2.examplecom.

;; Query time: 2 msec

;; SERVER: 104.xxx.xxx.xx#53(104.xxx.xxx.xx)

;; MSG SIZE rcvd: 80

Ajouter un autre domaine

Pour ajouter un autre domaine, vous devez ajouter un autre fichier de zone.

Voici un exemple de ce à quoi ressemblerait ce fichier de zone pour notre fichier de zone supplémentaire db.domain.com

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME domain.com

Écrit par Hostwinds Team / novembre 17, 2018