Hostwinds Tutoriels

Résultats de recherche pour:

Table des matières

Comment installer OpenVPN sur un VPS nuage

Mots clés: Cloud Servers, VPS

OpenVPN est un logiciel de réseau privé virtuel (VPN) installé sur un Serveur privé virtuel (VPS).Les VPN profitent du réseau fourni par les VP sans avoir besoin de se connecter via une session SSH ou RDP.Vous pouvez connecter des appareils au serveur VPN et utiliser ce réseau pour masquer votre réseau local.

Exigences openvpn

Vous aurez besoin d'un accès racine ou administrateur à un serveur.Vous pouvez installer OpenVPN sur un serveur Linux, Windows VPS ou dédié.Vous trouverez ci-dessous les étapes pour installer OpenVPN.Notez que vous devrez utiliser une interface de ligne de commande pour le faire.

Préparation OpenVPN

Étape 1: Mettez à jour votre système.

Sudo yum update

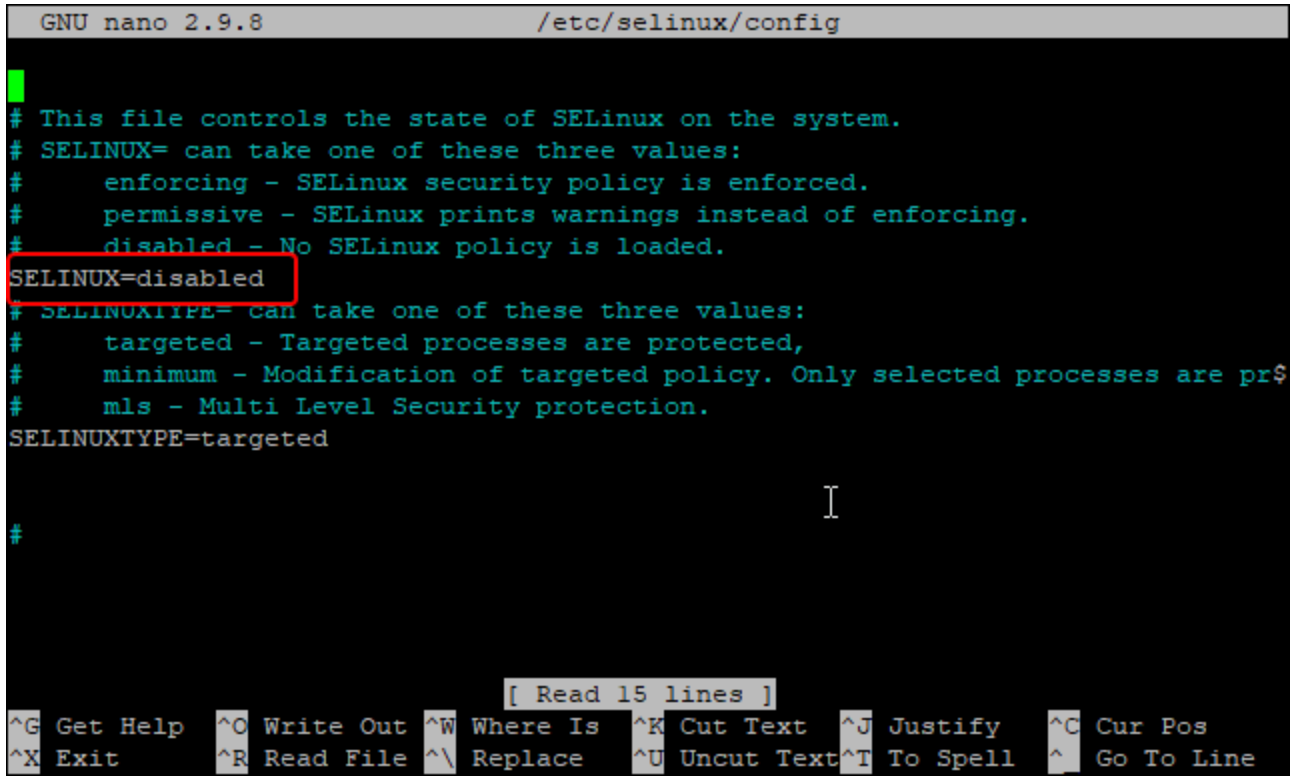

Étape 2: Modifier le fichier de configuration SELINUX

nano /etc/selinux/config

Étape 3: SET SELINUX sur DISPOSITIFS

SELINUX=disabled- Ctrl + x

- Appuyez sur la touche Y

- Appuyez sur la touche Entrée

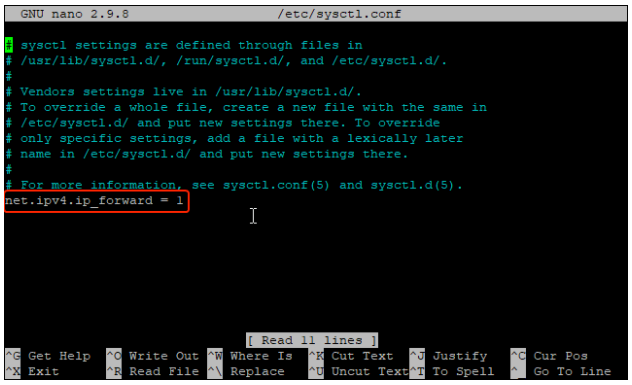

Étape 4: Modifier le fichier SYSCTL.CONF

nano /etc/sysctl.conf

Étape 5: Ajoutez la ligne suivante au fichier SYSCTL.CONF pour activer Transfert IP

net.ipv4.ip\_forward = 1Ctrl + x

Appuyez sur la touche Y

Appuyez sur la touche Entrée

Étape 6: Appliquer les changements

sysctl -p

Installation OpenVPN

** Étape 1: ** Installez le serveur OpenVPN

dnf install epel-release -y

dnf install openvpn -yConfiguration de l'autorité de certification

Étape 1: Télécharger Easy-RSA pour la gestion des certificats SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Étape 2: Autorité de certification de configuration

cd /etc/openvpn/easy-rsa

nano vars

Étape 3: Ajoutez les suivants et remplacez quelque chose avec \ avec votre nom d'hôte VPS (cela ressemble à quelque chose comme HWSRV- \. De plus, remplacez le "SET_VAR EASYRSA_REQ_EMAIL" Ligne avec votre email:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Étape 4: Initier le répertoire PKI

./easyrsa init-pki

Étape 5: Construire le certificat de CA

./easyrsa build-caIl vous demandera de fournir un mot de passe.Notez le mot de passe à l'extérieur et entrez-le dans l'invite. Cette phrase secrète sera requise dans les prochaines étapes.

Il vous sera également demandé de saisir un nom commun.Vous pouvez appuyer sur ENTER pour utiliser la valeur par défaut ou entrer un nom commun personnalisé de votre choix.

La commande générera ensuite deux fichiers nommés ca.key et ca.crt.Ces certificats seront utilisés pour signer les certificats du serveur et des clients.

Étape 6: Générez les fichiers de certificats de serveur. Remplacez le \ avec le nom d'hôte du serveur.Ressemble à "HWSRV-

./easyrsa gen-req <HOSTNAME> nopassCela demandera également un nom commun.Vous pouvez entrer ce que vous voulez.Certains noms que vous pouvez utiliser seraient votre nom utilisateur, hôte ou serveur.Sinon, vous pouvez simplement appuyer sur "Entrée" pour utiliser la valeur par défaut.

Étape 7: Signez la clé de serveur à l'aide de la ca. Remplacez le \ avec le nom d'hôte du serveur.On dirait "HWSRV-

./easyrsa sign-req server <HOSTNAME>Tapez "oui" puis appuyez sur Entrée

De plus, vous devrez fournir une phrase secrète.Utilisez la phrase secrète que vous avez créée dans Étape 5

Étape 8: Vérifiez le fichier de certificat généré avec la commande suivante. Remplacez le \ avec le nom d'hôte du serveur.On dirait "HWSRV-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtÇa devrait ressembler a quelque chose comme ca:

pki/issued/<HOSTNAME>.crt: OK

Étape 9: Générez une forte clé Diffie-Hellman à utiliser pour l'échange de clé:

./easyrsa gen-dh

Étape 10: ** Copiez les fichiers de certificat sur / etc / openvpn / serveur / et ** Remplacez le \ avec le nom d'hôte du serveur.On dirait "HWSRV-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Étape 11: Construire le fichier de clé client:

./easyrsa gen-req client nopassAppuyez sur ENTER ou entrez un nom commun de votre choix.

Étape 12: Signez la clé cliente à l'aide du certificat CA:

./easyrsa sign-req client clientTapez le mot, 'oui' puis appuyez sur Entrée pour confirmer

Entrez la phrase secrète que vous avez constatée dans Étape 5

Étape 13: Copier tout le certificat client et les fichiers de clé sur le / etc / openvpn / client / répertoire

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Configuration du serveur OpenVPN

Étape 1: Créez un nouveau fichier de configuration OpenVPN à l'intérieur du chemin / etc / openvpn / client / répertoire / fichier de fichier

nano /etc/openvpn/server/server.confAjoutez les éléments suivants dans l'éditeur de texte et remplacez n'importe quoi étiqueté \ avec votre nom d'hôte de serveur.Il ressemble à "HWSRV- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Maintenant, procédez comme suit pour enregistrer votre fichier:

- Ctrl + x

- Appuyez sur la touche Y

- Appuyez sur la touche Entrée

Étape 2: Démarrer le serveur OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Étape 3: Générer le fichier de configuration du client.Ceci est nécessaire pour se connecter au serveur OpenVPN à partir du système client.

nano /etc/openvpn/client/client.ovpnInsérez les points suivants et remplacez \ Avec votre adresse IPv4 dédiée à vos serveurs

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Maintenant, procédez comme suit pour enregistrer votre fichier:

- Ctrl + x

- Appuyez sur la touche Y

- Appuyez sur la touche Entrée

Configurer l'acheminement OpenVPN à l'aide de pare-feu

Étape 1: Ajoutez l'interface OpenVPN Service et Tun0 à la zone de pare-feu approuvé:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Étape 2: Ajoutez la mascarade sur la zone par défaut:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Étape 3: Exécutez la commande suivante pour masquerAder le trafic Internet provenant du VPN.Remplacer \ avec votre nom d'hôte de serveur.On dirait que "HWSRV \. Dans ce cas, vous n'avez pas besoin du tableau de bord entre" HWSRV "et le"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Étape 4: Mettre en œuvre les modifications:

firewall-cmd --reload

Télécharger le fichier OVPN

Étape 1: Vous devrez télécharger le répertoire OVPN sur votre machine locale.Vous pouvez le faire de différentes manières différentes.Le chemin de fichier que vous devez télécharger est le répertoire / etc / openvpn / client.

Ouvrez le terminal de votre ordinateur local et tapez ce qui suit.Assurez-vous de remplacer \ Avec votre IPv4 dédié à votre serveur:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .Sinon, vous pouvez suivre ce guide sur la connexion à votre serveur via SFTP à l'aide de FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Configuration de votre client OpenVPN local

Étape 1: Installez le client OpenVPN.Si vous avez une machine Windows, vous pouvez l'installer ici: https://openvpn.net/client-connect-vpn-for-windows/

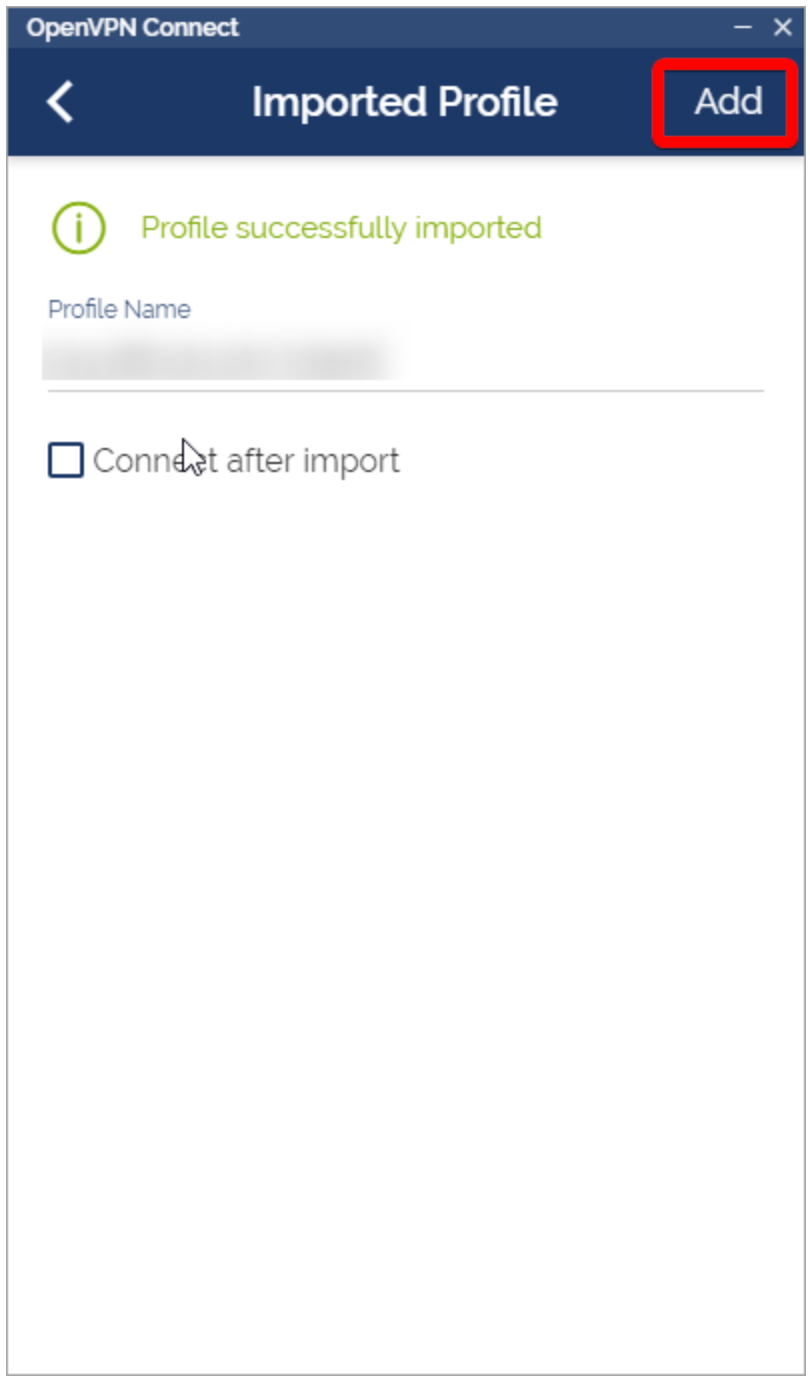

Étape 2: Importer le profil OpenVPN à l'aide du fichier téléchargé, "client.ovpn"

Étape 3: Donnez à votre profil un nom ou laissez-le comme la valeur par défaut.Cliquez sur "Ajouter" après l'importation du fichier OVPN.

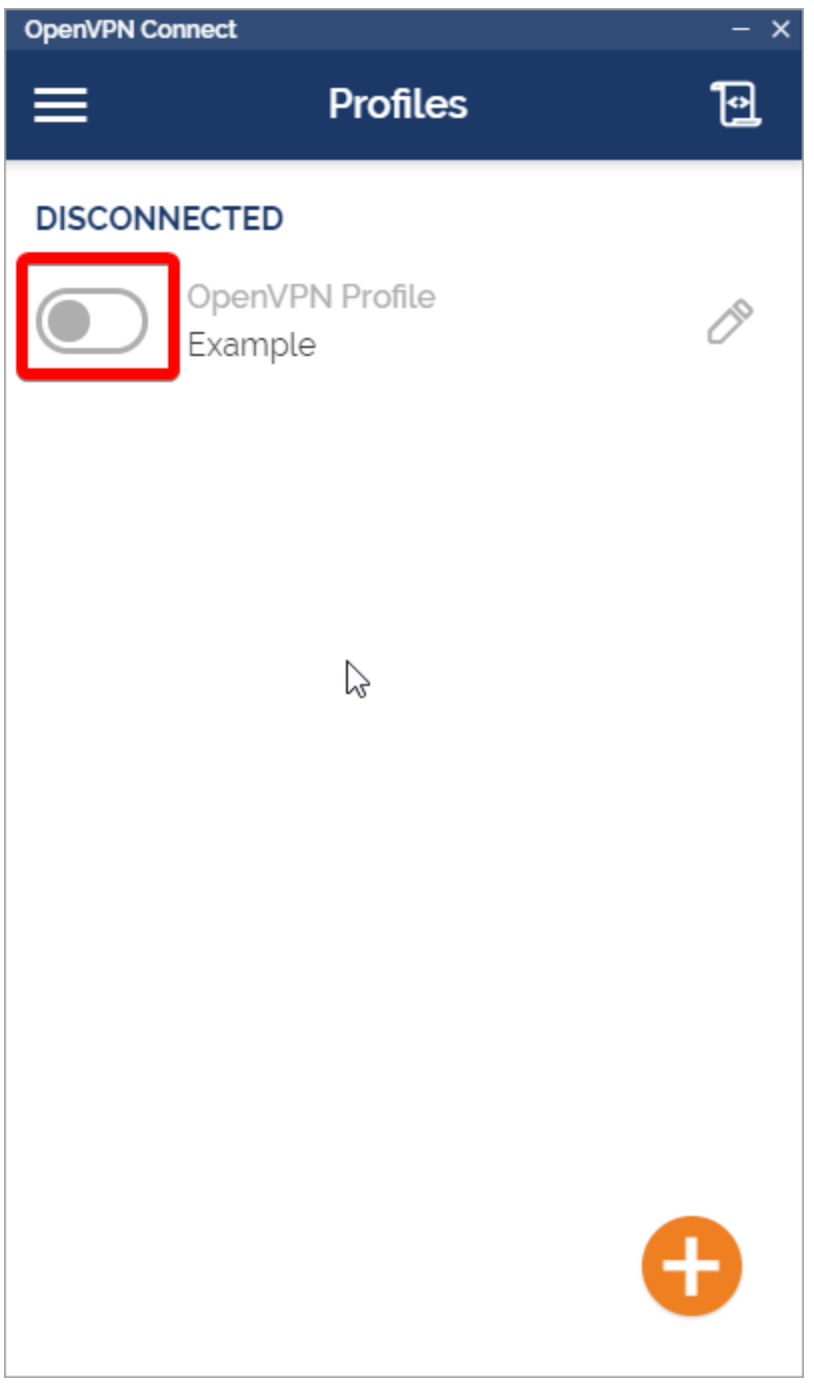

Étape 4: Connectez-vous à votre VPN pour commencer à utiliser le réseau!

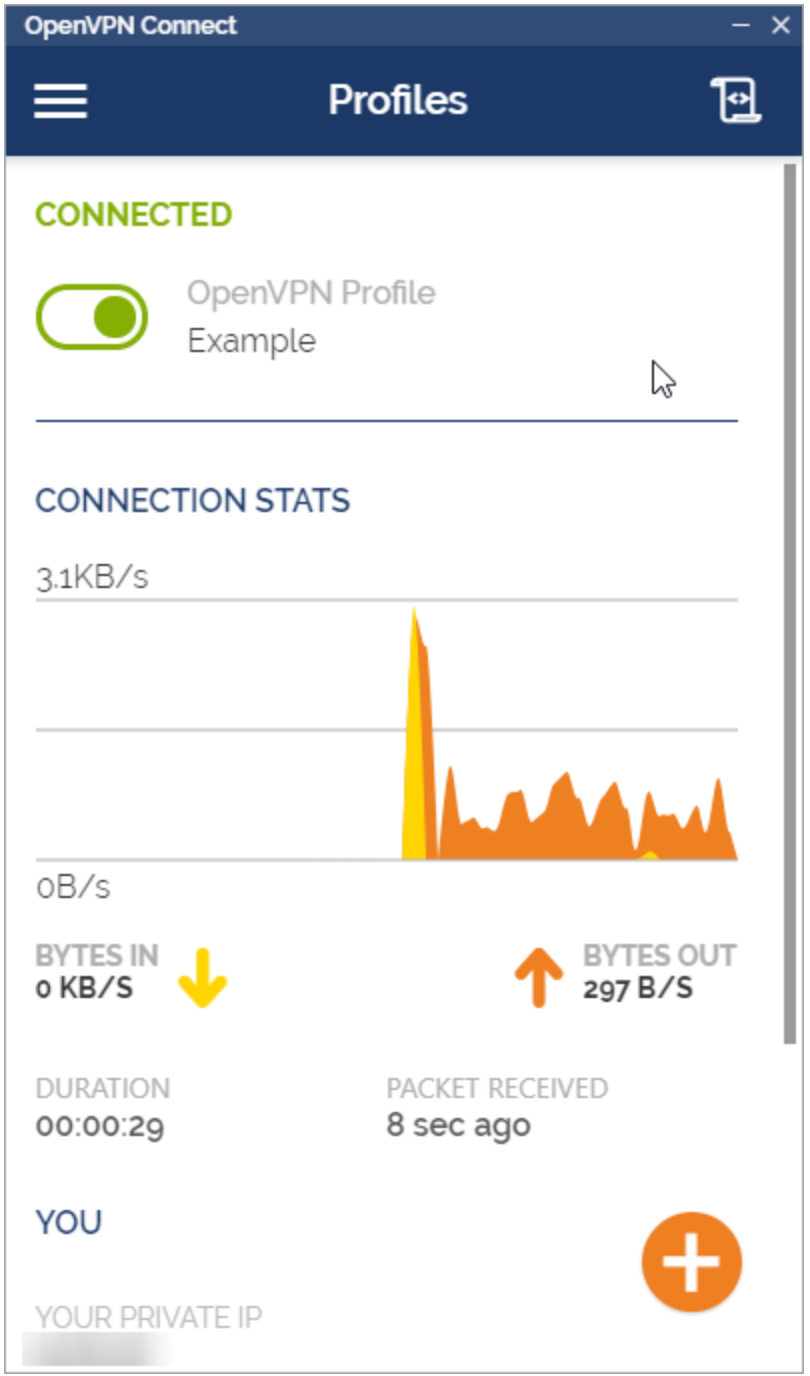

Étape 5: Vous devriez être connecté à votre VPN.Votre interface devrait ressembler à ceci:

Étape 6: Félicitations! Tu es tout fait!Vous pouvez vérifier votre adresse IP publique de https://whatismyipaddress.com/ Pour vous assurer que vous utilisez votre réseau VPS.

Écrit par Hostwinds Team / juillet 31, 2021