Hostwinds Blog

Résultats de recherche pour:

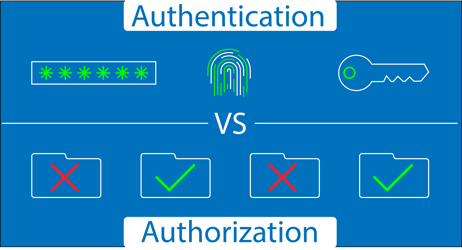

Authentification vs autorisation

par: Hostwinds Team / octobre 9, 2024

Bien qu'ils puissent sembler similaires, l'authentification et l'autorisation servent des objectifs très différents dans la protection des actifs numériques.

Qu'est-ce que l'authentification?

Authentification (Authn) est le processus de vérification de qui est quelqu'un.Cela répond à la question: "Êtes-vous qui vous dites que vous êtes?"

Chaque fois que vous vous connectez à une application ou un site Web à l'aide d'un nom d'utilisateur et d'un mot de passe, vous suivez un processus d'authentification.Le système vérifie vos informations d'identification par rapport à une base de données pour s'assurer qu'ils correspondent à ce qu'il a stocké.Si les détails correspondent, le système suppose que vous êtes la personne que vous prétendez être et accorde l'accès.

Méthodes d'authentification courantes:

- Mots de passe: L'une des méthodes les plus anciennes où un code secret de nom d'utilisateur connu uniquement de l'individu est utilisé.

- Biométrie: Les analyses d'empreintes digitales ou la reconnaissance faciale - des choses qui vous sont propres.

- Authentification multi-facteurs (MFA): Une combinaison de méthodes, comme la saisie d'un mot de passe suivi d'une broche unique envoyée à votre téléphone

L'authentification est la première ligne de défense pour assurer la sécurité de votre identité numérique.Mais ce n'est pas parce que vous êtes authentifié que vous avez un accès illimité.

Qu'est-ce que l'autorisation?

Une fois que le système sait qui vous êtes, Autorisation (AUTHZ) entre en jeu.L'autorisation consiste à déterminer ce que vous êtes autorisé à faire.Il répond à la question: "À quoi pouvez-vous accéder?"

Disons que vous vous êtes connecté au réseau interne d'une entreprise (authentification).Ce n'est pas parce que vous êtes connecté que vous pouvez accéder à tout.Par exemple, un employé junior ne peut être autorisé à accéder aux fichiers de base, tandis qu'un gestionnaire pourrait avoir accès à des informations plus sensibles.

Méthodes d'autorisation courantes:

- Contrôle d'accès basé sur les rôles (RBAC): Les utilisateurs reçoivent des rôles et chaque rôle est livré avec certaines autorisations.Par exemple, les administrateurs ont plus d'accès que les utilisateurs réguliers.

- Listes de contrôle d'accès (ACL): Une liste qui spécifie quels utilisateurs ou processus système peuvent accéder aux ressources spécifiques

- Contrôle d'accès basé sur les attributs (ABAC): ABAC accorde un accès en fonction d'une combinaison d'attributs utilisateur, d'attributs de ressources et de conditions environnementales.Par exemple, une entreprise n'autorise qu'accès à certaines données sur place à des moments spécifiques de la journée par des employés détenant des informations d'identification spécifiques.

- Contrôle d'accès discrétionnaire (DAC): DAC permet aux propriétaires de ressources de déterminer qui peut accéder à leurs ressources, offrant un modèle flexible mais potentiellement moins sécurisé en donnant aux individus le contrôle des autorisations.

- Contrôle d'accès obligatoire (Mac): Mac applique des politiques d'accès strictes définies par une autorité centrale, où les utilisateurs ne peuvent pas modifier les autorisations, ce qui en fait une méthode hautement sécurisée mais moins flexible.

L'autorisation se produit après l'authentification.Une fois votre identité confirmée, le système vérifie ce que vous êtes autorisé à faire en fonction des règles ou des rôles qui vous sont attribués.

Authentification par rapport à l'autorisation: différences clés

Bien que les deux processus soient essentiels à la sécurité, ils fonctionnent différemment:

Authentification | Autorisation |

Vérifie qui vous êtes | Détermine ce à quoi vous pouvez accéder |

Se produit avant l'autorisation | Se produit après l'authentification |

Implique des informations d'identification (par exemple, les mots de passe) | Implique des autorisations (par exemple, des rôles) |

Régi par des protocoles comme OIDC | Régi par des frameworks comme OAuth 2.0 |

Par exemple, dans un lieu de travail, vous vous authentifiez en vous connectant à votre système informatique (vérification d'identité).Une fois authentifié, vous êtes autorisé à accéder uniquement à certains fichiers ou systèmes en fonction de votre rôle dans l'entreprise.

Exemple du monde réel: sécurité de l'aéroport

Pour rendre cela plus clair, imaginez passer par la sécurité de l'aéroport:

Authentification: Vous montrez votre identifiant au compteur d'enregistrement pour prouver votre identité.

Autorisation: Une fois que vous êtes à l'embarquement, votre carte d'embarquement détermine si vous êtes autorisé à monter à bord de l'avion.Même si vous vous êtes authentifié à la sécurité, sans autorisation (une carte d'embarquement), vous n'arrivez pas sur le vol

Authentification et autorisation travaillant ensemble

Les deux processus fonctionnent main dans la main pour protéger les systèmes et les données.L'authentification garantit que les utilisateurs sont légitimes, tandis que l'autorisation garantit qu'elles n'accèdent qu'à ce qu'elles sont censées.

Sans les deux, les systèmes de sécurité pourraient être facilement violés:

Authentification sans autorisation: Un utilisateur peut accéder au système, mais sans restrictions appropriées, il pourrait voir des données sensibles qu'elle ne devrait pas.

Autorisation sans authentification: Le système peut appliquer les autorisations, mais si quelqu'un peut se connecter, les autorisations sont dénuées de sens

Écrit par Hostwinds Team / octobre 9, 2024